Des babyphones aux installations industrielles, le numérique prend une place importante dans notre vie. Les logiciels pilotent et produisent de nombreuses données sur les états des systèmes et de leurs interactions. Ce sont des cibles privilégiées pour qui voudrait les compromettre à des fins stratégiques, criminelles ou de vandalisme.

Or, la confidentialité et l’intégrité des données sont essentielles pour assurer qu’elles ne sont pas divulguées ou manipulées sans autorisation. Différentes techniques existent, dont la cryptographie avec des outils de signature et de chiffrement, reposant sur des garanties mathématiques éprouvées. Elles évoluent aujourd’hui pour chiffrer les données de bout en bout, y compris lors des phases de traitement. Combinées à des stratégies décentralisées de réplication, elles rendent possible la création de bases de données distribuées, transparentes et infalsifiables.

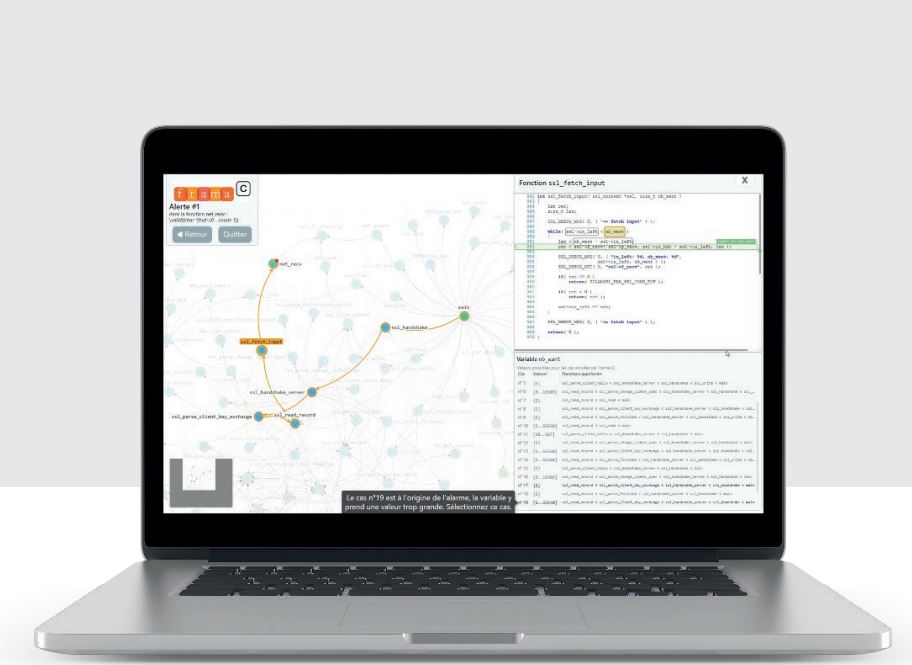

Lorsqu’un intrus veut prendre le contrôle d’un système, il utilise très souvent les erreurs dans ses programmes informatiques. Pour le contrer, il faut détecter ces erreurs dans des millions de lignes de code. La plateforme d’analyse de code Frama-C met en œuvre des techniques de raisonnement pour démontrer l’absence de certaines failles. Utilisés notamment dans des domaines comme l’énergie ou les transports, ces outils sont étendus pour l’analyse de politiques de sécurité complexes et les certifications de sécurité. Au-delà de ces deux thématiques, le CEA développe des approches de sécurisation cognitive des réseaux, d’analyse des menaces et de résistance des circuits électroniques, dans le cadre de programmes transverses. Face aux milliards d’objets « intelligents » qui nous entourent, et dont le numérique forme l’infrastructure invisible, ses équipes se positionnent de façon unique pour relever le défi de sécurité.

Le rssi face au Big Data

Le responsable de la sécurité des systèmes d’information d’une entreprise aime rarement les nouvelles pratiques. D’un naturel méfiant, certains le pensent même paranoïaque… Quelle attitude va-t-il adopter face au Big Data ?

Une fois n’est pas coutume, le RSSI aime le Big Data pour la simple raison qu’il en est lui-même un fervent utilisateur ! La volumétrie des données engendrées par la supervision des systèmes d’information a montré, depuis quelques années, les limites des procédés de traitement traditionnels (il y a 10 ans, on était très soucieux de la performance de nos bases SQL). Les technologies Big Data ont permis non seulement de collecter, stocker et fouiller des volumes massifs de données de moins en moins structurées mais également de valoriser la somme des informations collectées pour identifier ce qui est potentiellement dangereux, par exemple une tentative ou une cyberattaque aboutie dans l’activité de 20 000 utilisateurs sur le système d’information d’entreprise. Cette évolution n’est pas qu’opportuniste, elle est aussi contrainte. Qui peut imaginer que l’analyse humaine soit encore envisageable sans « machine » quand la croissance permanente des volumes est au moins proportionnelle à celle de la cybermenace ? Il n’est donc pas surprenant que les systèmes de supervision du CEA reposent sur des technologies comme Splunk (commercial) ou Elasticsearch (open source) pour extraire des pépites des données massives que constituent les journaux de logs.

Représentation et navigation 3D dans les données issues de la supervision © CEA BHR 2011

Par ailleurs, le Big Data génère également de nouvelles inquiétudes. Il ne faut plus aborder la confidentialité sous l’aspect de la donnée isolée mais de l’information qu’elle permet d’acquérir par sa massification. Or, cette confidentialité à géométrie variable est bien plus difficile à cerner. Comment aborder la perte d’intégrité sur la donnée unitaire dans cette masse opaque ? Quel impact la modification d’une donnée, par erreur ou malveillance, peut-elle avoir sur la qualité du traitement global et comment la détecter ? Enfin, comment assurer la disponibilité d’un système de traitement de plus en plus réparti et dépendant du réseau entre ses différents nœuds, surtout dans des environnements contraints et isolés ? Si l’outil Big Data a montré son efficacité, il doit encore faire les preuves de sa résistance et de sa résilience.

Big Data et intelligence économique

Entre prudence et opportunité

En matière d’intelligence économique, les enjeux liés à l’exploitation des données sont triples : sur le plan défensif, le profilage détaillé de l’activité d’une organisation à partir de données ouvertes est désormais possible ; sur le plan stratégique, en extrayant de la connaissance, les décideurs peuvent disposer d’un avantage compétitif; et, juridiquement, des questions se posent, par exemple sur l’interconnexion de plusieurs fichiers à la finalité différente.

Aujourd’hui, les données sont omniprésentes au CEA. Au-delà de les traiter et les stocker, il faut également les cataloguer, les sécuriser et prévoir leur évolution. Améliorer l’approche méthodologique, ainsi que les outils de gouvernance et de gestion de la sécurité, est donc nécessaire. Partager ou protéger l’information ? Sa valeur résidant dans la réactivité de son exploitation et sa diffusion, la confidentialité ne doit pas être un prétexte pour la thésauriser. Néanmoins, il convient de passer à une vision globale de la sécurité. C’est moins la sensibilité individuelle de l’information que la connaissance déduite d’une somme d’informations, en apparence anodines, qui doit être considérée.